Active Directory meist der erste Brückenkopf für Ransomware

27.01.2022 / ID: 373897

IT, NewMedia & Software

Zugangsdaten für den initialen Angriff seien leicht zu beschaffen, sei es durch eigene Phishing-Versuche oder den Kauf einschlägiger Daten in den dunklen Ecken des Internets. Selbst mit Passwortrichtlinien und Phishing-Aufklärung sind gestohlene Zugangsdaten reichlich vorhanden, billig und im Dark Web leicht zu erwerben. Wenn ein Angreifer ein großes Unternehmen ins Visier nehmen will, ist es fast unvermeidlich, dass er sich ein Passwort oder eine andere schwache Kennung sichern kann, die ihm einen ersten Zugang ermöglicht.

Zugangsdaten für den initialen Angriff seien leicht zu beschaffen, sei es durch eigene Phishing-Versuche oder den Kauf einschlägiger Daten in den dunklen Ecken des Internets. Selbst mit Passwortrichtlinien und Phishing-Aufklärung sind gestohlene Zugangsdaten reichlich vorhanden, billig und im Dark Web leicht zu erwerben. Wenn ein Angreifer ein großes Unternehmen ins Visier nehmen will, ist es fast unvermeidlich, dass er sich ein Passwort oder eine andere schwache Kennung sichern kann, die ihm einen ersten Zugang ermöglicht.Laut Verizon Data Breach Investigations Report spielten im Jahr 2021 gestohlene Zugangsdaten bei über 60 Prozent der Sicherheitsverletzungen eine Rolle. Diese werden dann laut Attivo genutzt, um über das oft nicht ausreichend gesicherte Active Directory (AD) weitere Zugangsdaten und vor allem höhere Zugriffsrechte zu erhalten. Dieser Mangel an Sicherheit im AD liegt demnach vor allem daran, dass zwecks Authentifizierung für seine Benutzer leicht zugänglich sein muss und daher exponiert und schwer zu sichern ist. Zudem ist die Rolle von AD im Netzwerkbetrieb so umfangreich, dass die meisten Unternehmen nicht über das nötige Detailwissen verfügen, um AD-Sicherheitsprobleme zu lösen.

Visibility ist entscheidend

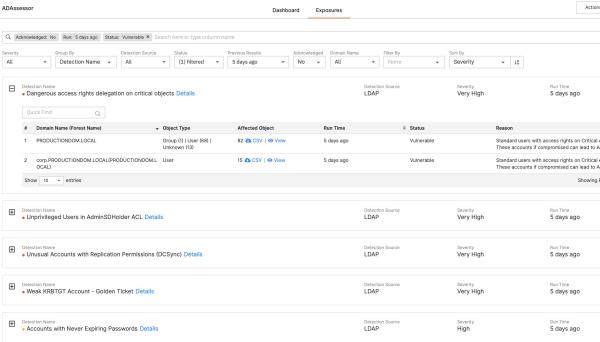

Dabei geht es nicht nur darum, bekannte Sicherheitslücken zu schließen oder Fehlkonfigurationen zu korrigieren. Jede ungeschützte Einstellung oder jeder schlecht angepasste Parameter kann es einem Angreifer ermöglichen, das System zu infiltrieren. Der Schutz von AD umfasst die Sichtbarkeit von Schwachstellen, die Live-Erkennung von Angriffen sowie die Verwaltung von Sicherheitsrichtlinien. Zudem müssen Verantwortliche unverzüglich erkennen können, wenn die Compliance mit zwingenden Vorschriften nicht eingehalten wird und Benutzer Sicherheitsrichtlinien nicht konsequent befolgen.

Mit geeigneten Lösungen für Identity Detection and Response (IDR) kann ein identitätsbasierter Angriff gestoppt werden, indem die Angriffsfläche verkleinert und dem Angreifer der Zugang zu den Ressourcen verwehrt wird, die er zur Ausweitung seines Angriffs benötigt. "Insbesondere geht es dabei darum, die Eskalation von Zugriffsrechten zu verhindern, damit ein Ransomware-Angriff oder ein Eindringen von Bedrohungsakteuren so wenig Schaden wie möglich anrichtet", kommentiert Jens Wollstädter, Regional Manager DACH von Attivo Networks. "Allerdings ist es durchaus nicht einfach, solche Aktivitäten zu erkennen, da es viele Techniken gibt, um auf AD zuzugreifen und es auszunutzen, darunter Golden-Ticket-Angriffe, Kerberoasting und Windows Security Identifier (SID) History Injection."

Zero Trust und Mehrfaktor-Authentifizierung

Um auf Anmeldeinformationen basierende Angriffe abzuwehren, sollten Unternehmen laut Attivo Networks bewährte Sicherheitspraktiken wie Zero-Trust befolgen und eine Multi-Faktor-Authentifizierung einführen, anstatt sich auf von Natur aus unsichere Ein-Faktor-Schutzmaßnahmen wie Passwörter zu verlassen. Neue IDR-Lösungen (Identity Detection and Response) bieten eine Reihe von Werkzeugen an, die eine frühzeitige Abwehr von Angriffen mit Zugangsdaten ermöglichen.

IDR ergänzt Lösungen für Endpoint Detection and Response (EDR) und ist immer häufiger Bestandteil von Extended Detection and Response (XDR). Dabei konzentriert IDR sich auf den Schutz von Anmeldeinformationen, Berechtigungen, Cloud-Berechtigungen sowie der Systeme, die diese verwalten. IDR bietet die Möglichkeit, zu erkennen, wenn Angreifer Anmeldeinformationen von Unternehmen ausnutzen, missbrauchen oder stehlen.

Außerdem können IDR-Systeme Deception-Technologien umfassen, die Active Directory-Objekte und kritische Daten verstecken, während gefälschte Daten an Endpunkten oder anderen wichtigen Stellen im Netzwerk platziert werden, um Angreifer von den Produktressourcen weg und zu den Täuschungsmanövern zu leiten. Sobald die Täuschungssysteme aktiviert sind, analysieren sie das Verhalten der Angreifer und liefern Informationen für künftige Reaktionen.

Zudem helfen IDR-Lösungen Unternehmen dabei, ihre Angriffsfläche zu verwalten, indem sie Einblick in kritische Schwachstellen wie an Endpunkten gespeicherte Anmeldeinformationen oder AD-Fehlkonfigurationen geben, die Angreifern den Zugriff auf vertrauliche Daten ermöglichen. Sie können auch übermäßig freizügige Berechtigungen in Cloud-Umgebungen identifizieren, die ungewollt sensible Daten exponieren.

Herr Attivo Networks

Fremont Boulevard 46601

94538 Fremont

USA

fon ..: +49 89 800 77-0

web ..: https://attivonetworks.com

email : attivo@prolog-pr.com

Pressekontakt

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com

Diese Pressemitteilung wurde über Connektar veröffentlicht.

Für den Inhalt der Pressemeldung/News ist allein der Verfasser verantwortlich. Newsfenster.de distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen.

Empfehlung | devASpr.de

Kostenlos Artikel auf newsfenster.de veröffentlichen

Kostenlos Artikel auf newsfenster.de veröffentlichen

Weitere Artikel von Herr Achim Heinze

10.11.2022 | Herr Achim Heinze

EnBW Cyber Security entscheidet sich für eine Partnerschaft mit Exeon Analytics für den Managed-Service-Betrie

EnBW Cyber Security entscheidet sich für eine Partnerschaft mit Exeon Analytics für den Managed-Service-Betrie

21.10.2022 | Herr Achim Heinze

Cybersecurity & Privacy Solution of the Year Award

Cybersecurity & Privacy Solution of the Year Award

05.09.2022 | Herr Achim Heinze

EDR benötigt NDR für umfassende Sicherheit

EDR benötigt NDR für umfassende Sicherheit

23.08.2022 | Herr Achim Heinze

Zahl der DDoS-Attacken im ersten Halbjahr mehr als verdreifacht

Zahl der DDoS-Attacken im ersten Halbjahr mehr als verdreifacht

23.08.2022 | Herr Achim Heinze

ElcomSoft knackt Windows Hello-PIN-Codes und greift die LUKS2-Verschlüsselung an

ElcomSoft knackt Windows Hello-PIN-Codes und greift die LUKS2-Verschlüsselung an

Weitere Artikel in dieser Kategorie

05.03.2026 | ProCoReX Europe GmbH

EDV und IT Entsorgung in Leipzig: ProCoReX Europe GmbH fokussiert die zertifizierte Datenträgervernichtung

EDV und IT Entsorgung in Leipzig: ProCoReX Europe GmbH fokussiert die zertifizierte Datenträgervernichtung

04.03.2026 | TA Triumph-Adler GmbH

Führungswechsel bei TA Triumph-Adler und Kyocera Document Solutions Europe Management

Führungswechsel bei TA Triumph-Adler und Kyocera Document Solutions Europe Management

04.03.2026 | NewTec GmbH

Embedded World 2026: Cybersecurity trifft Edge Computing

Embedded World 2026: Cybersecurity trifft Edge Computing

04.03.2026 | Net at Work GmbH

Nürnberger Versicherung transformiert IT gemeinsam mit Net at Work

Nürnberger Versicherung transformiert IT gemeinsam mit Net at Work

04.03.2026 | Versa Networks

Versa stellt souveräne SASE-as-a-Service-Lösung vor

Versa stellt souveräne SASE-as-a-Service-Lösung vor