Radware-Bericht listet die 15 aktivsten politischen und religiösen Hacktivisten auf

03.05.2023 / ID: 390734

IT, NewMedia & Software

Der Bericht bietet eine detaillierte, vergleichende Analyse der Motivationen, Ziele, Taktiken und Techniken sowie der DDoS-Aktivitäten der 15 aktivsten politischen und religiösen Hacktivisten-Gruppen der Welt.

Der Bericht bietet eine detaillierte, vergleichende Analyse der Motivationen, Ziele, Taktiken und Techniken sowie der DDoS-Aktivitäten der 15 aktivsten politischen und religiösen Hacktivisten-Gruppen der Welt.Die Bedrohungsdaten von Radware enthüllen die Ranglisten und Profile der wichtigsten Angreifer, die am häufigsten angegriffenen Länder und Websites sowie einige falsche Vorstellungen über bekannte Hacktivisten-Gruppen. Die Erkenntnisse in Hacktivism Unveiled basieren auf der Verfolgung und Analyse von Nachrichten aktiver Hacktivisten-Gruppen auf Telegram im Zeitraum vom 18. Februar bis 18. April 2023.

Pascal Geenens, Director of Threat Intelligence bei Radware, weist auf die sich verändernde Landschaft des Hacktivismus hin: "Während religiöser Hacktivismus über die Jahre hinweg eine konstante Bedrohung geblieben ist, hat Russlands Einmarsch in die Ukraine eine ganz neue Welle nicht nur des patriotischen und politischen Hacktivismus, sondern auch des Hacktivismus im Allgemeinen eingeleitet. Der moderne Hacktivismus mit seiner Flut von Denial-of-Service-Angriffen ist mutiger, entschlossener und mediengesteuerter als je zuvor."

Die Rangliste des Who's Who der Hacktivisten

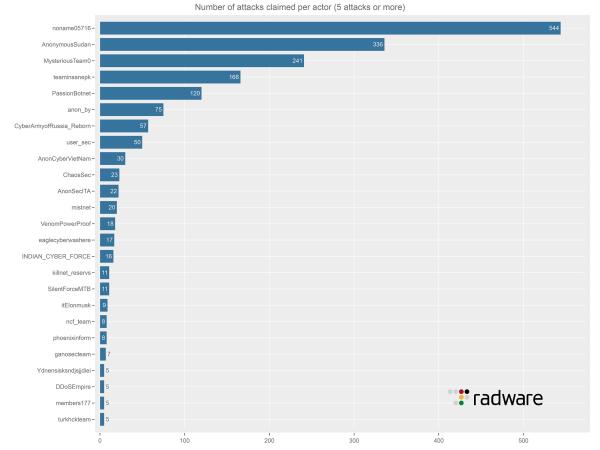

Im Zeitraum zwischen dem 18. Februar und dem 18. April 2023 wurde von politischen und religiösen Hacktivisten über 80 Telegram-Kanäle die Urheberschaft an über 1.800 Denial-of-Service-Angriffen reklamiert.

NoName057(16) beanspruchte fast 30 % der Angriffe, gefolgt von Anonymous Sudan (18 %) und Mysterious Team (13 %). NoName057(16) ist der bei weitem aktivste DDoS-Hacktivist unter den politisch motivierten, pro-russischen Hacktivisten.

Anonymous Sudan, Mysterious Team und Team Insane PK sind für die meisten religiös motivierten DDoS-Aktivitäten verantwortlich und rangieren unter den Hacktivisten, die die meisten Angriffe für sich beanspruchen, auf den Plätzen zwei, drei und vier. Auch wenn es Zweifel an der Ausrichtung von Anonymous Sudan auf die russische Regierung geben mag, deuten ihre Angriffsmotive und -muster eher auf eine religiös als politisch motivierte Gruppe hin.

Killnet, die Gruppe, über die in den Medien am meisten berichtet wurde und die häufig der meisten DDoS-Aktivitäten von Hacktivisten verdächtigt wird, rangierte nicht unter den Top 15 der Hacktivisten und meldete 11 Angriffe während des Berichtszeitraums, verglichen mit 544 Angriffen von NoName057(16).

Passion, die pro-russische, inzwischen gewinnorientierte kriminelle Hacktivisten-Gruppe, die DDoS-Dienstleistungen anbietet, sticht unter den Hacktivisten hervor, die große US-Cloud-Unternehmen angreifen.

Angegriffene Länder

Israel führte die Liste der am meisten angegriffenen Länder mit 11 % der DDoS-Angriffe an, gefolgt von Indien (9 %), Polen (8 %) und Australien (8 %). Israel, Indien und Australien waren während der jüngsten #OpIsrael-, #OpIndia- und #OpAustralia-Aktionen Ziele pro-islamischer Hacktivisten.

Die Vereinigten Staaten (6 %) und Deutschland (6 %), gefolgt von Schweden (5 %), der Ukraine (5 %), Dänemark (4 %) und Italien (4 %) vervollständigten die Liste der 10 Länder mit den meisten Angriffen.

Polen ist das einzige Land unter den ersten fünf, das speziell von pro-russischen Hacktivisten bei Angriffen im Zusammenhang mit dem russisch-ukrainischen Krieg angegriffen wurde.

Am häufigsten angegriffene Websites

Während des zweimonatigen Zeitraums konzentrierten sich die meisten Angriffe auf Websites von Unternehmen (19 %), Behörden (18 %) und Reiseanbietern (13 %), gefolgt von Finanzdienstleistungen (7 %), Bildung (6 %) sowie Gesundheit und Medizin (4 %).

Websites von Unternehmen und Behörden wurden von den meisten der Top-Hacktivisten-Gruppen angegriffen, die in dem Bericht erfasst wurden. Finanzdienstleistungs- und Reise-Websites wurden hauptsächlich von NoName057(16), Team Insane PK, Mysterious Team und Anonymous Sudan attackiert.

Pascal Geenens kommentiert: "Denial of Service war schon immer eine wichtige Taktik von Hacktivisten-Gruppen, und das wird sich auch auf absehbare Zeit nicht ändern. Jede Organisation, unabhängig von Größe und Branche, kann zum Ziel von Hacktivisten werden, die ihre Sache voranbringen und Organisationen und Regierungen für ihre Handlungen zur Rechenschaft ziehen wollen. Es besteht zwar kein Grund zur Panik, doch müssen Organisationen darauf vorbereitet sein. Es ist in der Sicherheitsgemeinschaft allgemein bekannt, dass die Störung oder Beeinträchtigung einer Organisation oder Infrastruktur mehr Ausdauer als Fähigkeiten oder Raffinesse erfordert."

Radware GmbH

Herr Michael Gießelbach

Robert-Bosch-Str. 11a

63225 Langen

Deutschland

fon ..: +49 6103 70657-0

web ..: https://www.radware.com

email : radware@prolog-pr.com

Pressekontakt:

Prolog Communications GmbH

Herr Achim Heinze

Sendlinger Str. 24

80331 München

fon ..: +49 89 800 77-0

web ..: https://www.prolog-pr.com

email : achim.heinze@prolog-pr.com

Diese Pressemitteilung wurde über Connektar veröffentlicht.

Für den Inhalt der Pressemeldung/News ist allein der Verfasser verantwortlich. Newsfenster.de distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen.

Empfehlung | devASpr.de

Kostenlos Artikel auf newsfenster.de veröffentlichen

Kostenlos Artikel auf newsfenster.de veröffentlichen

Weitere Artikel von Radware GmbH

14.08.2023 | Radware GmbH

Ladestationen für E-Mobile - ein wachsendes Risiko für die Cybersecurity

Ladestationen für E-Mobile - ein wachsendes Risiko für die Cybersecurity

06.07.2023 | Radware GmbH

Radware: Killnet ist nichts für Gelegenheits-Hacker

Radware: Killnet ist nichts für Gelegenheits-Hacker

26.05.2023 | Radware GmbH

Radware bekämpft Tsunami-DDoS-Attacken

Radware bekämpft Tsunami-DDoS-Attacken

11.05.2023 | Radware GmbH

Radware verhindert den Zugriff bösartiger Bots auf native Android- und iOS-Mobilanwendungen

Radware verhindert den Zugriff bösartiger Bots auf native Android- und iOS-Mobilanwendungen

04.04.2023 | Radware GmbH

Radware: Die Supply Chain ist die Achillesferse der IT Security

Radware: Die Supply Chain ist die Achillesferse der IT Security

Weitere Artikel in dieser Kategorie

03.03.2026 | FICO, Niederlassung Berlin

Decision-Intelligence-Plattformen: FICO führt im Gartner® Magic Quadrant™ 2026

Decision-Intelligence-Plattformen: FICO führt im Gartner® Magic Quadrant™ 2026

03.03.2026 | ManageEngine (Kontakt: PR-Agentur)

Schnellere Reaktionen auf IT-sicherheitsrelevante Vorfälle: ManageEngine launcht kausale Intelligenz und KI-Agenten für IT-Betriebsabläufe

Schnellere Reaktionen auf IT-sicherheitsrelevante Vorfälle: ManageEngine launcht kausale Intelligenz und KI-Agenten für IT-Betriebsabläufe

03.03.2026 | Censys, Inc.TM

Censys auf der secIT 2026: präventive Cybersicherheit und Transparenz über Angriffsflächen

Censys auf der secIT 2026: präventive Cybersicherheit und Transparenz über Angriffsflächen

03.03.2026 | ProCoReX Europe GmbH

EDV und IT Entsorgung in Magdeburg: ProCoReX Europe GmbH - zertifizierte Datenträgervernichtung für Start-ups

EDV und IT Entsorgung in Magdeburg: ProCoReX Europe GmbH - zertifizierte Datenträgervernichtung für Start-ups

03.03.2026 | PoINT Software & Systems GmbH

Innovation Made in Europe: PoINT Archival Gateway mit StorageNewsletter Award und neuem Gütesiegel ausgezeichnet

Innovation Made in Europe: PoINT Archival Gateway mit StorageNewsletter Award und neuem Gütesiegel ausgezeichnet