KI-gestützter Graph zur Aufdeckung verborgener Zugriffswege

25.02.2025 / ID: 424904

IT, NewMedia & Software

BeyondTrust, marktführender Cybersicherheitsanbieter beim Schutz privilegierter Zugriffswege, integriert mit der Report-Funktion True Privilege™ eine KI-gestützte Innovation für die Enterprise-Lösung Identity Security Insights , die Identitätssicherheit neu definiert. True Privilege zeigt die tatsächlichen Zugriffsmöglichkeiten einer Identität - ob Mensch, Maschine oder Workload - in komplexen IT-Umgebungen an. Durch die Nutzung von KI-gesteuerter Graphenanalyse deckt True Privilege versteckte Zugriffswege und Kaskadeneffekte durch Fehlkonfigurationen auf und bietet so eine bisher unerreichte Transparenz und identitätsbezogene Risikominderung, die klassisches Privileged Account Management (PAM) erweitert.

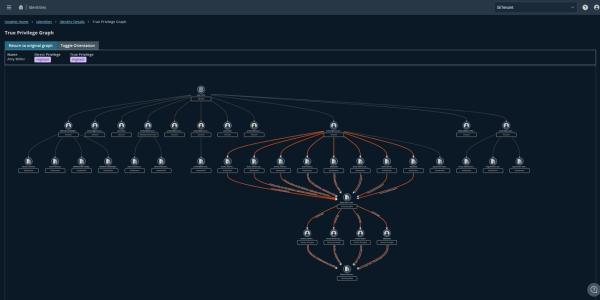

BeyondTrust, marktführender Cybersicherheitsanbieter beim Schutz privilegierter Zugriffswege, integriert mit der Report-Funktion True Privilege™ eine KI-gestützte Innovation für die Enterprise-Lösung Identity Security Insights , die Identitätssicherheit neu definiert. True Privilege zeigt die tatsächlichen Zugriffsmöglichkeiten einer Identität - ob Mensch, Maschine oder Workload - in komplexen IT-Umgebungen an. Durch die Nutzung von KI-gesteuerter Graphenanalyse deckt True Privilege versteckte Zugriffswege und Kaskadeneffekte durch Fehlkonfigurationen auf und bietet so eine bisher unerreichte Transparenz und identitätsbezogene Risikominderung, die klassisches Privileged Account Management (PAM) erweitert.John Lambert, ehemals Mitarbeiter des Microsoft Threat Intelligence Center, analysiert : "Verteidiger denken in Listen, Angreifer denken in Diagrammen." True Privilege greift diese Erkenntnis auf, indem die Beziehungen und Verbindungen zwischen Identitäten, Konten und Privilegien grafisch dargestellt werden. Dieses Diagramm umfasst die gesamte Identitätsstruktur moderner Hybrid-Cloud-Umgebungen und visualisiert versteckte Zugriffswege auf Privilegien.

Wichtige Innovationsvorteile von Identity Security Insights für Unternehmen:

-Sicht auf digitale Identitäten aus der Perspektive eines Angreifers.

-Höheres Wissen und Verständnis über komplexe und indirekte Wege zu Privilegien, die ausgenutzt werden könnten.

-Priorisierte Anpassungen für eine größtmögliche Sicherheit von Endgeräten, Servern, Cloud- und SaaS-Diensten.

-Schnelle Weitergabe von Analysen und Erkenntnissen an den gesamten Security-Stack.

"Viele Organisationen können indirekte Zugriffsmöglichkeiten von Angreifern auf Privilegien menschlicher, maschineller und Workload-Identitäten nicht einsehen, die in modernen Unternehmen mit zunehmend vernetzten Systemen zum Einsatz kommen. Die steigende Komplexität führt dazu, dass immer mehr Zielsysteme kompromittiert werden", erläuterte Sam Elliott, SVP of Products bei BeyondTrust. "True Privilege begegnet diesen Herausforderungen, indem die verfügbaren Privilegien digitaler Identitäten und Zugriffspfade aufgedeckt werden, die Angreifer ausnutzen können. Es reicht indes nicht aus, die verborgenen Wege zu finden - Standing-Privilege- müssen durch Just-in-Time-Zugriffe ersetzt werden, um mehr Resilienz gegen kompromittierte Identitäten zu erreichen."

Die Report-Funktion True Privilege nutzt fortschrittliche KI- und Machine-Learning-Technologien, um große Bestände an Identitätsdaten aus verschiedenen Quellen zu analysieren - von Active Directory, Entra ID (ehemals Azure Active Directory) oder Ping bis zu Okta, Atlassian, GitHub, AWS, GCP und viele weitere, sowie die Identitätssicherheitslösungen von BeyondTrust. Die Analyse geht dabei weit über eine oberflächliche Erfassung von Berechtigungen oder die bloße Nutzung von Daten aus Passwort-Tresoren hinaus. True Privilege umfasst die tatsächliche Prüfung aller Berechtigungen einer Identität, indem es komplexe Interaktionen, Konfigurationen und aktuelle Zustände berücksichtigt und gleichzeitig anomales Verhalten erkennt, das auf eine mögliche Sicherheitsverletzung hindeuten könnte.

Infolgedessen bietet True Privilege ein Maß an Transparenz, das im aktuellen Marktumfeld für Identitätssicherheit unübertroffen ist. Durch eine kontinuierliche Bewertung von Risiken und durch Mapping von Vernetzungen in der gesamten Identitätslandschaft lassen sich kritische Sicherheitsprobleme proaktiv identifizieren und beheben. Diese ganzheitliche Sicht ermöglicht kontextbezogene Empfehlungen, damit Unternehmen ihre Sicherheitslage stärken und potenzielle Angriffe rechtzeitig unterbinden können.

True Privilege stellt eine logische Weiterentwicklung des traditionellen PAM-Ansatzes dar, da es über die reine Verwaltung privilegierter Konten hinausgeht und aufzeigt, wie alle Identitäten auf Privilegien zugreifen. Mit der marktführenden Funktionalität ist es möglich, Datensilos vollständig zu beseitigen und PAM zu modernisieren. True Privilege von Identity Security Insights verstärkt zudem andere BeyondTrust-Lösungen wie Password Safe oder Endpoint Privilege Management und nutzt diese Erkenntnisse zur Durchsetzung des Prinzips der geringsten Privilegien (PoLP) und für Just-in-Time-Zugriff (JIT) im Unternehmen. Der Einsatz einer einheitlichen Benutzeroberfläche (Entitle ) erlaubt einfache JIT-Zugriffe auf Secrets, Rechner, Cloud- und SaaS-Dienste.

Auf diese Weise bietet True Privilege erweiterte Visibilität und Erkenntnisse, um lösungsorientiert unnötige Zugriffswege auf Privilegien zu identifizieren und zu beseitigen, überprivilegierte Konten hervorzuheben und die Sicherheitslage durch Priorisierung wirkungsvoller Remediation-Maßnahmen zu verbessern. True Privilege von Identity Security Insights ist ab Release 25.02 verfügbar - weitere Informationen sind hier abrufbar .

(Bildquelle: BeyondTrust)

Firmenkontakt:

BeyondTrust

Lindleystr. 8 A

60314 Frankfurt am Main

Deutschland

(06181) 9661255

http://www.beyondtrust.com/de

Pressekontakt:

Agentur SCHOLZ PR

Königsberger Str. 33

35066 Frankenberg

06451715105

http://www.scholzpr.de

Diese Pressemitteilung wurde über PR-Gateway veröffentlicht.

Für den Inhalt der Pressemeldung/News ist allein der Verfasser verantwortlich. Newsfenster.de distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen.

Empfehlung | devASpr.de

Kostenlos Artikel auf newsfenster.de veröffentlichen

Kostenlos Artikel auf newsfenster.de veröffentlichen

Weitere Artikel von BeyondTrust

20.11.2025 | BeyondTrust

IT-Security-Prognosen für 2026

IT-Security-Prognosen für 2026

04.11.2025 | BeyondTrust

Neues Forschungslabor "Phantom Labs"

Neues Forschungslabor "Phantom Labs"

20.10.2025 | BeyondTrust

Leader im Gartner® Magic Quadrant™ for PAM 2025

Leader im Gartner® Magic Quadrant™ for PAM 2025

20.08.2025 | BeyondTrust

Forrester-Report über Privileged Identity Management

Forrester-Report über Privileged Identity Management

27.06.2025 | BeyondTrust

Podcast "Adventures of Alice & Bob" ausgezeichnet

Podcast "Adventures of Alice & Bob" ausgezeichnet

Weitere Artikel in dieser Kategorie

28.02.2026 | Anna Jacobs

ERP Trading: Wie integrierte Systeme den Handel neu definieren

ERP Trading: Wie integrierte Systeme den Handel neu definieren

28.02.2026 | Anna Jacobs

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

27.02.2026 | JustScale GmbH

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

27.02.2026 | ONLYOFFICE

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

27.02.2026 | ProCoReX Europe GmbH

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen