Neue Specops-Analyse: die häufigsten Passwörter bei Angriffen auf RDP-Ports

23.04.2025 / ID: 427186

IT, NewMedia & Software

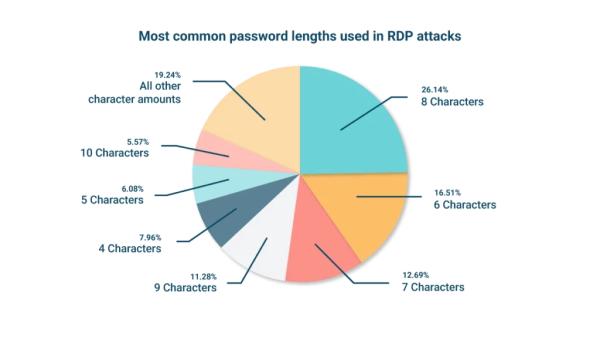

Die neue Analyse von Specops zur Nutzung von kompromittierten Passwörtern für Angriffe auf RDP-Ports zeigt einmal mehr: Cyberangriffe sind oft keine Hightech-Operationen, sondern schlicht Fleißarbeit automatisierter Systeme. Es braucht keine ausgeklügelte Hacking-Strategie, wenn nach wie vor Zugangsdaten wie 'admin', '123456' oder 'user' bei öffentlich erreichbaren Remote-Desktop-Ports erfolgreich sind. Für Angreifer bedeutet das: Sie müssen nicht innovativ sein - die Unternehmen machen es ihnen immer noch viel zu leicht.

Die neue Analyse von Specops zur Nutzung von kompromittierten Passwörtern für Angriffe auf RDP-Ports zeigt einmal mehr: Cyberangriffe sind oft keine Hightech-Operationen, sondern schlicht Fleißarbeit automatisierter Systeme. Es braucht keine ausgeklügelte Hacking-Strategie, wenn nach wie vor Zugangsdaten wie 'admin', '123456' oder 'user' bei öffentlich erreichbaren Remote-Desktop-Ports erfolgreich sind. Für Angreifer bedeutet das: Sie müssen nicht innovativ sein - die Unternehmen machen es ihnen immer noch viel zu leicht.Kommentar von Stephan Halbmeier

Passwort-Klassiker: altbekannt und trotzdem gefährlich

Besonders brisant an den aktuellen Zahlen: Unter den 20 meistversuchten Passwörtern finden sich praktisch ausschließlich Klassiker, die seit Jahren bekannt und auf Sicherheitswarnlisten stehen. Diese Passwörter stehen symbolisch für ein Problem, das viele Unternehmen weiterhin unterschätzen: Es sind nicht nur Zero-Day-Exploits oder hochspezialisierte Attacken, die die IT-Infrastruktur gefährden - oft reicht das digitale Durchprobieren von Standardpasswörtern.

Dabei ist die Methode nicht neu. Brute-Force- oder Credential-Stuffing-Angriffe gehören längst zum Standard-Repertoire von Cyberkriminellen. Neu ist nur, dass es offenbar immer noch genügend Unternehmen gibt, die ihre extern erreichbaren Systeme nicht konsequent dagegen absichern.

Offene RDP-Ports - Einladung zum Angriff

Remote-Desktop-Protokolle (RDP) sind für viele IT-Abteilungen ein praktisches Werkzeug, um auf Systeme zuzugreifen. Aber sobald RDP-Zugänge direkt aus dem Internet erreichbar sind, wird daraus ein massives Sicherheitsrisiko - insbesondere, wenn dabei schwache, bekannte oder kompromittierte Passwörter im Spiel sind.

Die Lösung ist bekannt - und doch in der Praxis oft nicht umgesetzt:

-RDP-Zugänge niemals ungeschützt über das Internet erreichbar machen;

-Absicherung über VPN, Jump-Server oder Geoblocking;

-Starke Passwort-Policies und Passwortfilter einsetzen;

-Multi-Faktor-Authentifizierung verpflichtend aktivieren;

-Unnötige Accounts und RDP-Zugänge konsequent deaktivieren.

Passwortrichtlinien alleine reichen nicht

Ein besonders gefährlicher Irrtum vieler Unternehmen: Sie verlassen sich noch immer auf klassische Passwortrichtlinien, die lediglich Länge und Sonderzeichen fordern. Das führt in der Praxis zu Passwortkonstruktionen wie Admin2024!, die technisch komplex wirken, aber in jeder Angriffsliste ganz oben stehen.

Moderne Passwortfilter setzen deshalb gezielt an den bekannten Schwachstellen an. Sie blockieren Standardpasswörter, Namen, Tastaturmuster oder Passwörter aus früheren Leaks. Damit reduzieren Unternehmen das Risiko automatisierter Angriffe erheblich.

IT-Sicherheit beginnt bei den Basics

Die Zahlen von Specops sind kein Beweis für besonders raffinierte Angreifer - im Gegenteil. Sie sind ein Beweis dafür, dass grundlegende Sicherheitsmaßnahmen in vielen Organisationen noch immer nicht konsequent umgesetzt werden.

Dabei ist der Schutz vor solchen Angriffen keine Frage großer Investitionen. Es braucht:

-IT-Hygiene;

-Sensibilisierung;

-technische Mindeststandards.

Das Motto muss lauten: kein extern erreichbarer Login ohne MFA. Kein Passwort ohne moderne Filter. Kein Zugang, der nicht wirklich benötigt wird. Denn wer seine IT-Sicherheit wirklich ernst nimmt, überlässt einfache Passwörter endgültig der Vergangenheit.

(Die Bildrechte liegen bei dem Verfasser der Mitteilung.)

Firmenkontakt:

Outpost24

Gierkezeile 12

10585 Berlin

Deutschland

+49 160-3484013

outpost24.com/de/

Pressekontakt:

Sprengel & Partner GmbH

Lisa Dillmann

Nisterau

Nisterstraße 3

+49 2661 91260-0

Diese Pressemitteilung wurde über PR-Gateway veröffentlicht.

Für den Inhalt der Pressemeldung/News ist allein der Verfasser verantwortlich. Newsfenster.de distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen.

Empfehlung | devASpr.de

Kostenlos Artikel auf newsfenster.de veröffentlichen

Kostenlos Artikel auf newsfenster.de veröffentlichen

Weitere Artikel von Outpost24

17.12.2025 | Outpost24

Outpost24 sichert sich eine neue Investition zur Skalierung seiner Exposure-Management- und Identity-Security-Lösungen

Outpost24 sichert sich eine neue Investition zur Skalierung seiner Exposure-Management- und Identity-Security-Lösungen

12.12.2025 | Outpost24

Phishing unter dem Weihnachtsbaum: Warum die Festtage Cyberkriminellen in die Karten spielen

Phishing unter dem Weihnachtsbaum: Warum die Festtage Cyberkriminellen in die Karten spielen

09.12.2025 | Outpost24

Outpost24 übernimmt Infinipoint, um seinen Markteinstieg in das Zero-Trust-Zugriffsmanagement zu beschleunigen

Outpost24 übernimmt Infinipoint, um seinen Markteinstieg in das Zero-Trust-Zugriffsmanagement zu beschleunigen

20.11.2025 | Outpost24

Outpost24 als Challenger und Fast Mover im GigaOm Radar für Penetration Testing as a Service (PTaaS) ausgezeichnet

Outpost24 als Challenger und Fast Mover im GigaOm Radar für Penetration Testing as a Service (PTaaS) ausgezeichnet

18.11.2025 | Outpost24

Black Week im Visier - Hacker auf Schwachstellenjagd

Black Week im Visier - Hacker auf Schwachstellenjagd

Weitere Artikel in dieser Kategorie

28.02.2026 | Anna Jacobs

ERP Trading: Wie integrierte Systeme den Handel neu definieren

ERP Trading: Wie integrierte Systeme den Handel neu definieren

28.02.2026 | Anna Jacobs

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

27.02.2026 | JustScale GmbH

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

27.02.2026 | ONLYOFFICE

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

27.02.2026 | ProCoReX Europe GmbH

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen