Censys bringt neue Threat Hunting-Lösung auf den Markt

28.04.2025 / ID: 427387

IT, NewMedia & Software

Ann Arbor, Michigan, USA, 28. April 2025 - Censys, ein führender Anbieter im Bereich Internet Intelligence, Threat Hunting und Attack Surface Management (ASM), bringt mit dem Censys Threat Hunting Module eine neue Lösung auf den Markt. Das Modul wurde speziell dafür entwickelt, Threat Hunting-Teams dabei zu unterstützen, gegnerische Infrastrukturen aufzuspüren. Als Teil der kürzlich veröffentlichten Internet Intelligence Platform von Censys verschafft die neue Lösung Sicherheitsteams in Unternehmen und Behörden die notwendige Internet-Transparenz, um sich vor Cyberangriffen zu schützen. Als erfahrener Anbieter von Threat Hunting-Lösungen bietet Censys IT-Security-Teams nun ein speziell entwickeltes Modul, um Bedrohungen proaktiv aufzudecken und abzuschwächen, bevor sie Schaden anrichten können.

Ann Arbor, Michigan, USA, 28. April 2025 - Censys, ein führender Anbieter im Bereich Internet Intelligence, Threat Hunting und Attack Surface Management (ASM), bringt mit dem Censys Threat Hunting Module eine neue Lösung auf den Markt. Das Modul wurde speziell dafür entwickelt, Threat Hunting-Teams dabei zu unterstützen, gegnerische Infrastrukturen aufzuspüren. Als Teil der kürzlich veröffentlichten Internet Intelligence Platform von Censys verschafft die neue Lösung Sicherheitsteams in Unternehmen und Behörden die notwendige Internet-Transparenz, um sich vor Cyberangriffen zu schützen. Als erfahrener Anbieter von Threat Hunting-Lösungen bietet Censys IT-Security-Teams nun ein speziell entwickeltes Modul, um Bedrohungen proaktiv aufzudecken und abzuschwächen, bevor sie Schaden anrichten können.Das neue Threat Hunting-Modul lässt sich direkt in bestehende Security Operations-Produkte integrieren und trägt dazu bei, die Erkennung von Schwachstellen zu verbessern und das Threat Hunting proaktiver zu gestalten. Das Censys Threat Hunting Module wandelt die Daten der Censys Internet Map automatisch in strukturierte und umsetzbare Erkenntnisse um. Sicherheitsteams können diese Daten nutzen, um bösartige Infrastrukturen zu identifizieren, die von Angreifern für Cyberattacken auf Unternehmen oder Behörden genutzt werden. Mit der neuen Lösung sind Sicherheitsteams in der Lage, Threat Detection und die Untersuchung von Bedrohungen zu beschleunigen. Zudem lässt sich auf Basis der Ergebnisse nahtlos und proaktiv nach neuen und aufkommenden bösartigen Infrastrukturen suchen.

"Eines der größten Probleme für Threat Hunting-Teams ist es, zeitnahe und relevante Daten zu erhalten, die es ihnen ermöglichen, sich proaktiv gegen gezielte Bedrohungen zu verteidigen", sagt Silas Cutler, Principal Security Researcher bei Censys, der an der Entwicklung der neuen Lösung beteiligt war. "Das neue Censys Threat Hunting Module löst diese Herausforderung, indem es Echtzeit-Transparenz in bestehende bösartige Infrastruktur liefert. Zudem bietet das neue Modul die Möglichkeit, bekannte und neu auftretende Bedrohungen überall im Internet zu finden und zu verfolgen."

Effektives und proaktives Threat Hunting in Echtzeit

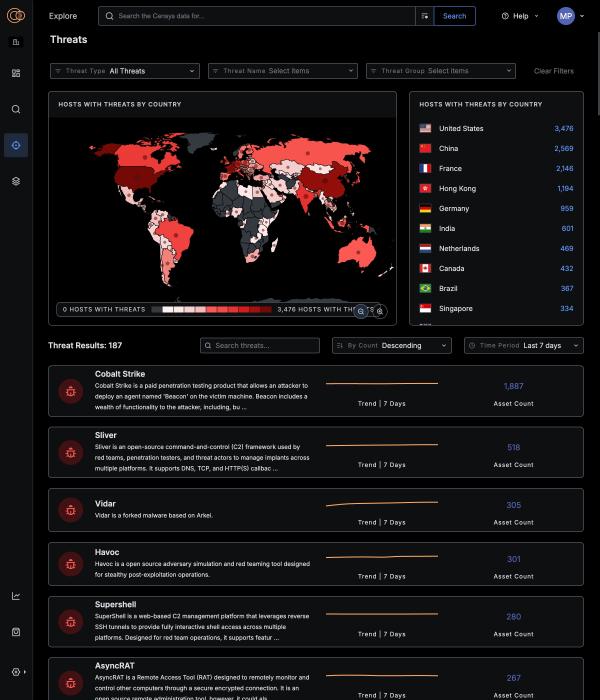

Die Plattform beseitigt die Datenflut und bietet Security-Teams einen zentralen Ort, an dem sie alle Threat Hunting-Daten einsehen können. Dies beinhaltet auch eine Liste aller bekannten Bedrohungen und eine Heatmap, die zeigt, wo sich diese Bedrohungen befinden. Darüber hinaus bietet das Censys Threat Hunting Modul folgende Funktionen:

- Censys Threat Data Set: Dieser Datensatz für Bedrohungen enthält Erkennungen für Red-Team-Tools, Fingerprints und Malware-Operationen. Er bietet auch erweiterten Kontext zu Bedrohungen, darunter Beschreibungen, alternative Namen, Akteure und Referenzlinks.

- CensEye: Die Funktion ermöglicht es, bösartige Infrastrukturen zu identifizieren und zu korrelieren. Dabei werden Hosts und Web-Eigenschaften mit ähnlichen Merkmalen erkannt. Diese Fähigkeit ermöglicht es Analysten, die Ressourcen von Angreifern aufzudecken und sich entwickelnde Bedrohungen schneller und präziser zu verfolgen.

- Erkennung und Scanning in Echtzeit: Das neue Modul bietet IT-Security-Teams auch Threat Detection und die Validierung von On-Demand-Scan-Funktionen in Echtzeit. Live-Scans decken bisher unbekannte Konfigurationen auf, während Rescans systematisch bestehende Dienste und Endpunkte analysieren, um potenzielle Bedrohungen zu bestätigen und Konfigurationsabweichungen zu verfolgen.

- Interaktive Dashboards: Die Plattform bietet Anwendern interaktive Dashboards für einen Einblick in die Struktur und Frameworks von Bedrohungen. So können Sicherheitsteams Daten und Trends untersuchen, Anomalien aufdecken und effektive Untersuchungen einleiten.

- Visualisierung von Zertifikaten und Hosts: Durch die Untersuchung historischer Beziehungen zwischen Hosts und Zertifikaten können Threat Hunting-Teams Zeitpläne erstellen, Taktiken, Techniken und Verfahren (Tactics, Techniques and Procedures, TTPs) aufdecken und historische Attribute anzeigen, die bei der Threat Detection genutzt werden können.

- Erweitertes Pivoting und kontextualisierte Hashes: Threat Hunter können ihre verwandten Indikatoren schnell erweitern, indem sie hilfreiche konfigurationsbasierte Hashes wie JARM, JA3, JA4+ und Favicon-Hashes verwenden, um eine umfassende Ansicht der verwandten Infrastruktur zu erstellen.

"Das neue Censys Threat Hunting Module bietet Unternehmen noch nie dagewesene Visibility, Kontext und historische Einblicke in alle mit dem Internet verbundenen Ressourcen, einschließlich bekannten und neuen feindlichen Infrastrukturen", sagt Brad Brooks, CEO von Censys. "Mit dem neuen Modul können Sicherheitsteams in Unternehmen und Behörden proaktiv nach ausgefeilten Bedrohungen suchen, die auf sie abzielen. Dabei können sie auf den genauesten und umfassendsten Internet Intelligence-Datensatz der Branche zurückgreifen."

Erfahren Sie mehr über das Censys Threat Hunting Module: https://censys.com/blog/speeding-up-threat-hunting-with-censys.

(Die Bildrechte liegen bei dem Verfasser der Mitteilung.)

Firmenkontakt:

Censys, Inc.TM

S Main St 116 ½

MI 48104 Ann Arbor

Deutschland

+1-877-438-9159

http://www.censys.com/de

Pressekontakt:

Sprengel & Partner GmbH

Nico Reinicke

Nisterau

Nisterstraße 3

+49 (0) 26 61-91 26 0-0

Diese Pressemitteilung wurde über PR-Gateway veröffentlicht.

Für den Inhalt der Pressemeldung/News ist allein der Verfasser verantwortlich. Newsfenster.de distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen.

Empfehlung | devASpr.de

Kostenlos Artikel auf newsfenster.de veröffentlichen

Kostenlos Artikel auf newsfenster.de veröffentlichen

Weitere Artikel von Censys, Inc.TM

10.12.2025 | Censys, Inc.TM

Remote Access Malware: Analyse von Censys zeigt die weltweite Verbreitung der C2-Infrastrukturen von Remcos

Remote Access Malware: Analyse von Censys zeigt die weltweite Verbreitung der C2-Infrastrukturen von Remcos

03.12.2025 | Censys, Inc.TM

State of the Internet Report 2025 von Censys: Einblicke in die Infrastruktur von Cyberangriffen

State of the Internet Report 2025 von Censys: Einblicke in die Infrastruktur von Cyberangriffen

25.11.2025 | Censys, Inc.TM

Lagebericht des BSI: wachsende Angriffsflächen, steigende Risiken - warum Attack Surface Management unverzichtbar ist

Lagebericht des BSI: wachsende Angriffsflächen, steigende Risiken - warum Attack Surface Management unverzichtbar ist

18.11.2025 | Censys, Inc.TM

Cybersecurity und Third Party Risk: wie Attack Surface Management zur Resilienz der Lieferkette beiträgt

Cybersecurity und Third Party Risk: wie Attack Surface Management zur Resilienz der Lieferkette beiträgt

05.11.2025 | Censys, Inc.TM

Censys launcht neues Internet-Intelligence-Angebot zur Optimierung von Sicherheitsabläufen

Censys launcht neues Internet-Intelligence-Angebot zur Optimierung von Sicherheitsabläufen

Weitere Artikel in dieser Kategorie

28.02.2026 | Anna Jacobs

ERP Trading: Wie integrierte Systeme den Handel neu definieren

ERP Trading: Wie integrierte Systeme den Handel neu definieren

28.02.2026 | Anna Jacobs

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

Digitale Arbeitsprozesse neu gedacht: Die Fiori App als Motor moderner Unternehmenssteuerung

27.02.2026 | JustScale GmbH

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

Revolution im Offpage-SEO: Linkbroker launcht KI-Sichtbarkeit & GEO-Fokus

27.02.2026 | ONLYOFFICE

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

ONLYOFFICE Docs 9.3: Digitale Signaturen für PDF-Forms, KI-Assistenten und Mehrseitenansicht im Texteditor

27.02.2026 | ProCoReX Europe GmbH

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen

EDV und IT Entsorgung in Osnabrück: ProCoReX Europe GmbH sorgt für sichere Standortverlagerungen